Рассматриваемые в статье вопросы:

- Что такое политика безопасности?

- Зачем она нужна? Какие бизнес-задачи решает?

- Каким образом она разрабатывается?

- 5 советов для того, чтобы разработать правильную политику безопасности?

- Какие виды анализа политики ИБ существуют?

- Как происходит поиск уязвимых зон?

- Как оценить вероятность реализации угроз и масштаб ущерба?

- Чем грозит компании отсутствие политики безопасности?

В условиях быстрого технологического прогресса и роста угроз со стороны киберпреступников, защита информации, как самого ценного актива любой организации, является одним из ключевых элементов успешной работы предприятий.

Поэтому для обеспечения надежной защиты информационных ресурсов организации внедряют средства информационной защиты, проводят аудиты, нанимают соответствующих специалистов, но зачастую забывают о разработке такого важного документа, как Политика информационной безопасности, в основе которого должна закладывается вся концепция безопасности организации.

Что такое политика безопасности?

Политика информационной безопасности – это набор правил, процедур и практик, которые регулируют управление информационными ресурсами организации и обеспечивают их защиту от различных угроз, таких как несанкционированный доступ, взлом, утечка данных и другие киберугрозы.

Зачем нужна политика безопасности? Какие бизнес-идеи она решает?

Политика безопасности необходима для обеспечения защиты информационных систем, сетей и данных от различных угроз. Она определяет основные направления деятельности организации в области информационной безопасности, устанавливает ответственность и порядок действий в случае инцидентов безопасности.

Политика информационной безопасности решает следующие задачи:

- защита конфиденциальной информации компании от несанкционированного доступа, изменения или уничтожения.

- обеспечение непрерывности работы информационных систем и сервисов компании, даже в случае кибератаки или других инцидентов.

- соответствие требованиям законодательства в области информационной безопасности и защиты персональных данных.

- снижение риска финансовых потерь компании из-за нарушения информационной безопасности.

- улучшение имиджа компании как надежного партнера, заботящегося о безопасности данных своих клиентов и партнеров.

Каким образом она разрабатывается?

Процесс разработки политики информационной безопасности может включать следующие этапы:

1. Определение целей и задач.

Руководство компании определяет основные цели и задачи, которые должны быть достигнуты с помощью политики информационной безопасности. Это может включать защиту данных, обеспечение непрерывности бизнеса, соответствие законодательству и т.д.

2. Анализ и оценка рисков.

Проводится анализ возможных угроз и рисков, связанных с информационными системами компании. Оцениваются уязвимости и определяются возможные последствия от нарушения информационной безопасности.

3. Разработка и утверждение требований.

На основе анализа рисков определяются требования к системе информационной безопасности. Они могут включать меры по предотвращению утечек данных, обеспечению защиты сетей и информационных систем, обучению персонала и т.д.

4. Выбор мер защиты.

На основе требований выбираются конкретные меры и технологии для обеспечения информационной безопасности. Это могут быть системы шифрования данных, антивирусное программное обеспечение, системы обнаружения вторжений и т.п.

5. Внедрение и обучение.

На этом этапе осуществляется внедрение выбранных мер защиты и проводится обучение персонала по работе с ними. Также могут проводиться внутренние аудиты для проверки соблюдения политики информационной безопасности.

6. Мониторинг и контроль выполнения требований информационной безопасности на постоянной основе.

Постоянный мониторинг и контроль помогает организациям своевременно выявить и реагировать на инциденты, тем самым обеспечивая непрерывность бизнес-процессов и минимизацию возможных последствий от инцидентов.

7. Расследование и обработка инцидентов информационной безопасности.

Этап расследования и обработки инцидентов включает в себя определение причины инцидентов, оценку последствий и принятие соответствующих мер по устранению и предотвращению инцидентов в будущем, которые могут повлиять на безопасность информационных систем организаций.

8. Регулярное обновление и корректировка политики информационной безопасности с учетом изменений в законодательстве, технологиях и угрозах.

Политика информационной безопасности регулярно пересматривается и обновляется с учетом новых угроз, изменений в законодательстве и появления новых технологий.

5 советов для того, чтобы разработать правильную политику безопасности

1. Ясность и лаконичность.

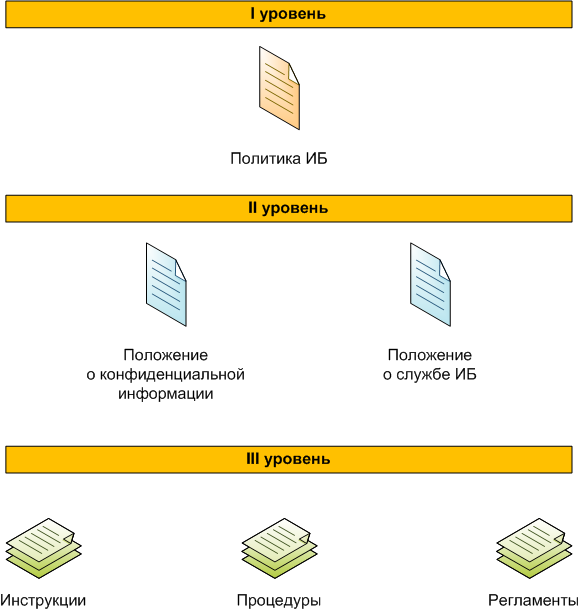

Политика ИБ, как общий документ, который определяет основные направления деятельности организации в области ИБ, должна быть понятна всем сотрудникам организации. Поэтому очень важно разработать необъемный и вразумительный документ. Для более детального его изложения в дополнении можно разработать регламенты, инструкции и положения, которые будут описывать конкретные роли, процедуры и правила.

2. Прозрачность.

Все сотрудники должны знать о существовании Политики ИБ и понимать свою роль в ее реализации. Высокий уровень осведомленности и ответственности среди персонала повысит уровень безопасности вашей организации.

3. Реалистичность.

Политика ИБ должна учитывать реальные возможности организации и ее ресурсы.

4. Эффективность.

Политика ИБ должна обеспечивать защиту информации от возможных угроз. Необходимо трезво оценить потенциальные угрозы и риски, чтобы определить слабые места и выбрать наиболее эффективные меры защиты.

5. Гибкость.

Разработка политики ИБ ориентирована на использование самых актуальных программных продуктов. Поэтому она должна допускать возможность изменения в соответствии с новыми угрозами и технологиями для обеспечения проактивного подхода к безопасности.

Какие виды анализа политики ИБ существуют?

Существуют различные виды анализа политики информационной безопасности, такие как:

a) анализ и оценка рисков: оценка потенциальных угроз и уязвимостей информационных систем.

b) тестирование системы безопасности: проведение тестов на проникновение для проверки надежности защиты.

c) мониторинг событий безопасности: отслеживание и анализ инцидентов и нарушений безопасности.

d) анализ соответствия законодательству: проверка соблюдения требований законодательства.

Как происходит поиск уязвимых зон?

Поиск уязвимых мест проводится путем тестирования на проникновение, иначе пентест.

Пентест – это процесс, в ходе которого специалисты ищут слабые места и уязвимости для того, чтобы взломать систему, проникнуть внутрь периметра сети и повысить свои привилегии, находясь внутри информационной системы, Для этого они используют различные методы, такие как сканирование портов, эксплуатация уязвимостей и методы социальной инженерии.

Как оценить вероятность реализации угроз и масштаб ущерба?

Для оценки вероятности угроз информационной безопасности можно использовать различные методы. Один из них – это анализ рисков, который включает в себя определение возможных угроз, оценку их вероятности и степени воздействия на организацию. Другой метод – это моделирование угроз, которое позволяет предсказать возможные атаки и разработать меры по их предотвращению. Также можно использовать статистические данные о нарушениях информационной безопасности в других организациях для оценки вероятности угроз в своей компании.

А для оценки масштаба ущерба от нарушения информационной безопасности необходимо учитывать стоимость восстановления данных и устранения последствий инцидента.

Чем грозит компании отсутствие политики безопасности?

Отсутствие политики информационной безопасности – это:

- риски и угрозы, связанные с потерей, компрометацией или неправомерным использованием информационных ресурсов;

- репутационные потери, которые могут возникнуть в результате утечки информации или взлома системы;

- возможные юридические последствия, связанные с нарушением законодательства о защите персональных данных или других нормативных актов.

И в заключение

Политика информационной безопасности в организации является необходимым элементом для обеспечения безопасности информации и успешной работы компании. Эффективная политика информационной безопасности помогает защитить компанию от угроз, предотвратить финансовые потери и способствует росту бизнеса.